BitLocker sous Windows 11 : une faille permet d’extraire les clés de chiffrement des volumes !

Un chercheur en sécurité a montré qu’il était possible de contourner le chiffrement BitLocker sur Windows 11, grâce à l’extraction des clés de chiffrement depuis la RAM de la machine. Faisons le point.

À l’occasion de l’événement Chaos Communication Congress, le chercheur en sécurité Thomas Lambertz a mis à l’honneur ses travaux lors d’une conférence nommée “Windows BitLocker : vissé sans tournevis” (Windows BitLocker: Screwed without a Screwdriver). Il a expliqué comment il était parvenu à contourner le chiffrement BitLocker sur Windows 11.

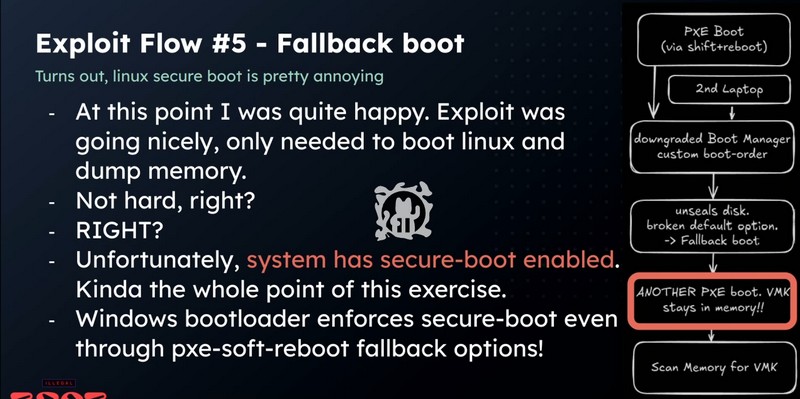

Cette attaque repose sur une vulnérabilité logicielle nommée “bitpixie” et associée à la référence CVE-2023-21563. “Nous exploiterons une vulnérabilité logicielle peu connue que Microsoft a été incapable de corriger depuis 2022 : bitpixie (CVE-2023-21563).“, précise le chercheur en sécurité. Bien que cette faille de sécurité soit « corrigée » depuis novembre 2022 et connue publiquement depuis 2023, elle reste exploitable grâce à une attaque par repli (downgrade attack).

La récupération des clés de chiffrement BitLocker

La démonstration de Thomas Lambertz montre qu’il est possible d’extraire les clés de chiffrement FVEK (Full Volume Encryption Key) depuis la mémoire vive (RAM) de la machine Windows 11. Ces clés sont chargées par Windows lorsque l’appareil est démarré, afin de pouvoir accéder aux données chiffrées.

Pour cela, il est nécessaire d’avoir un accès physique à la machine puisque c’est en redémarrant brusquement l’appareil qu’il est possible de capturer la mémoire pour en extraire des informations sensibles, y compris les clés FVEK. La démonstration met également en évidence la récupérer la clé VMK (Volume Master Key), elle-même utilisée pour chiffrer les clés FVEK (voir la documentation Microsoft).

La technique est également opérationnelle sur une machine équipée du Secure Boot, il est important de le préciser. Elle repose également sur l’utilisation d’une distribution Linux personnalisée, sur laquelle va démarrer la machine (via le réseau ou une clé USB), dans le but d’accéder à la mémoire vive. Pour accéder à la clé de chiffrement stockée en mémoire, le chercheur exploite une faille de sécurité présente dans le noyau Linux de la distribution utilisée.

Ce n’est pas la première fois que le chiffrement BitLocker est mis à mal par les chercheurs en sécurité, on se souvient notamment d’une technique basée sur l’utilisation d’un Raspberry Pi Pico.