Active Directory – Sécurité des identités et des mots de passe : comparatif Specops Software vs Microsoft

Sommaire

I. Présentation

La gestion des identités et la sécurité des mots de passe sont des enjeux importants pour les entreprises, malgré l’émergence du passwordless (authentification sans mot de passe). Que ce soit dans les infrastructures Active Directory (AD) traditionnelles, ou dans les environnements hybrides combinant AD et cloud Entra ID (ex-Azure AD), il est essentiel de mettre en œuvre des mécanismes robustes pour protéger les comptes utilisateurs, et donc les identités.

Pour répondre aux problématiques induites par ces besoins, Microsoft propose des fonctionnalités natives (dans AD et via Entra ID) pour sécuriser les mots de passe et protéger les identités, mais celles-ci présentent des limites. Des éditeurs logiciels spécialisés comme Specops Software offrent des solutions complémentaires, conçues pour s’intégrer à un environnement Active Directory. Ces solutions visent à renforcer la sécurité tout en allégeant la charge du support informatique.

Sur IT-Connect, nous avons abordé à plusieurs reprises les solutions de Specops Software et notamment leur valeur ajoutée en comparaison des outils natifs proposés par Microsoft. Cet article sert de synthèse puisqu’il offre un comparatif complet entre les solutions de Specops Software et les outils Microsoft pour la gestion des identités et la sécurité des mots de passe, dans le contexte d’un Active Directory. Les fonctionnalités hybrides accessibles au travers de Microsoft Entra ID sont considérées dans le périmètre de cette analyse.

Cet article contient une communication commerciale pour Specops Software.

II. Les cas d’usage

Plusieurs cas d’usage spécifiques seront analysés dans la suite de cet article. Commençons par en prendre connaissance avant le comparatif. Ils représentent des axes d’améliorations pertinents pour renforcer la gestion des identités et des mots de passe en environnement Active Directory (bien qu’insuffisant, comme nous l’avons démontré dans notre article NIS2 + Active Directory).

- Politiques de mots de passe : complexité, granularité et conformité

Une bonne politique de mots de passe garantit que chaque utilisateur détermine un mot de passe robuste et unique, afin de réduire les risques de compromission. Derrière chaque politique de mots de passe se cache un ensemble de paramètres comme la longueur minimale, l’historique (interdiction de réutiliser les n derniers mots de passe), la complexité ou le verrouillage du compte après X échecs.

Pour les entreprises, l’objectif étant de déployer des stratégies de mots de passe conformes avec les bonnes pratiques d’un organisme reconnu, comme l’ANSSI ou le NIST.

- Protection contre les mots de passe compromis

Ce qui a été dit précédemment n’est pas tout à fait exact : un mot de passe unique et robuste peut être vulnérable. En effet, il peut remplir tous les critères de complexité et de longueur et malgré tout être vulnérable s’il figure dans des bases de données de mots de passe compromis (issus de fuites de données ou de compilation de mots de passe).

En pratique, les attaquants utilisent massivement ces bases lors d’attaques par brute force ou password spraying. C’est pourquoi il est préconisé d’empêcher l’utilisation de mots de passe déjà compromis afin de se protéger de ce risque.

- Réinitialisation de mot de passe en libre-service (SSPR)

Les demandes de réinitialisation de mot de passe oublié sont un autre aspect à prendre en considération et qui a une influence directe sur les appels effectués auprès du support IT (jusqu’à 40% des tickets selon Gartner, comme le mentionne Specops dans ce document).

Bien que ce chiffre semble excessif pour de nombreuses entreprises, il reflète une réalité : ces demandes sont une charge réelle pour tous les services helpdesk. En réponse à cette problématique, la mise en place d’un portail de Self-Service Password Reset (SSPR) est une mesure efficace. Surtout, le bénéfice est double pour l’entreprise : soulager la charge du support informatique et améliorer l’expérience utilisateur, car ces derniers vont gagner en autonomie.

- Authentification multi-facteur (MFA) pour les comptes Active Directory

Ces dernières années, l’authentification multi-facteur est devenue une composante incontournable de la sécurisation des accès. La preuve en est avec la stratégie adoptée par Microsoft : le rendre obligatoire autant que possible, à commencer par les comptes à privilèges. Au-delà du déploiement de l’authentification multifacteur, les entreprises doivent prêter attention aux méthodes d’authentification proposées afin de prioriser celles qui sont dites résistantes au phishing (phishing resistant).

III. Comparatif Specops Software vs Microsoft

Nous résumons ci-dessous les principales différences entre les solutions Specops Software et Microsoft (AD/Entra ID) pour les quatre cas d’usage évoqués précédemment.

| Cas d’usage | Specops Software | Microsoft |

|---|---|---|

| Politique de mot de passe adaptée aux bonnes pratique | Avec Specops Password Policy, il est possible de déployer des politiques de mot de passe granulaires (par groupe/OU) avec des règles flexibles.

Par exemple, vous pouvez créer une stratégie adaptée pour les passphrases, ajouter un dictionnaire de mots interdits et créer des règles personnalisées (un moteur de regex est intégré). Possibilité d’expiration adaptative (mots de passe plus longs = validité prolongée). Côté utilisateur, et sous réserve de déployer le client Specops sur les machines, il y a un feedback dynamique lors de la saisie du mot de passe (indicateurs de conformité en temps réel). C’est un plus pour améliorer l’expérience des utilisateurs. |

Avec les stratégies de mots de passe AD native, vous êtes limité à une politique globale, à moins d’opter pour les stratégies de mots de passe affinées où l’application s’effectue par groupe de sécurité (ou utilisateurs).

La principale limite se situe surtout sur le faible nombre de paramètres disponibles pour créer une stratégie sur-mesure. Par exemple, les critères de complexité sont figés, sans possibilité de créer une stratégie pour les passphrases, ni de dictionnaires. Le feedback auprès de l’utilisateur est celui que vous connaissez aujourd’hui (message générique en cas de mot de passe non conforme). |

| Détection des mots de passe compromis |

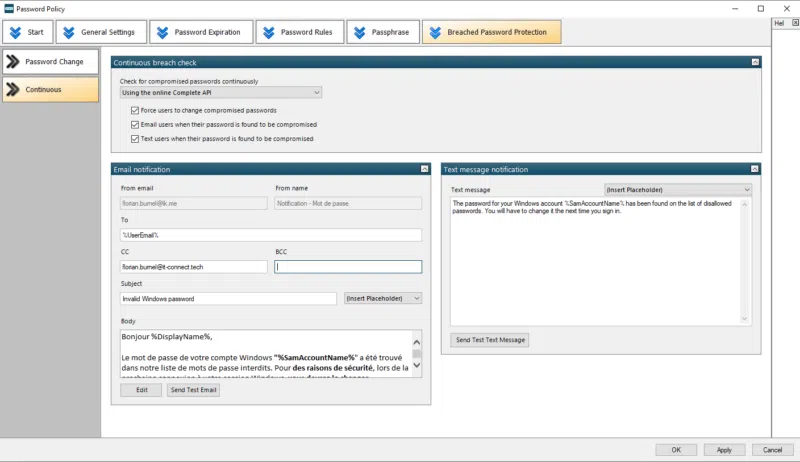

Specops Password Policy bloque plus de 4 milliards de mots de passe compromis connus, grâce à sa fonctionnalité Breached Password Protection. Elle repose sur une base constamment mise à jour et maintenue par Specops.

En pratique : vérification en temps réel à chaque changement de mot de passe et scan continu quotidien des mots de passe existants dans AD. Si un mot de passe est considéré comme compromis : notification à l’utilisateur pour demander un changement immédiat (e-mail/SMS). |

Entra ID Password Protection (ex-Azure AD Password Protection) apporte une couche de sécurité supplémentaire grâce à une liste de mots de passe bannis globale. Il y a une liste gérée par Microsoft et une liste personnalisée modifiable pour les administrateurs.

Microsoft s’appuie sur les données de sa télémétrie pour gérer cette base (aucune source externe) et la mettre à disposition de tous ses clients (la vérification est automatique si la fonctionnalité est activée). Pour les comptes AD synchronisés, une licence Microsoft Entra ID P1 ou P2 est nécessaire (pas nécessaire sur tous les comptes). Pas de notification native en cas de compromission (dépend d’une réaction manuelle ou d’autres outils). |

| Réinitialisation de mot de passe (SSPR) | La solution Specops uReset se présente comme un portail SSPR pour Active Directory.

Une phase d’inscription est nécessaire, où chaque utilisateur doit renseigner un ou plusieurs facteurs d’authentification (SMS, e-mail, TOTP, YubiKey, questions, etc.). Côté expérience utilisateur, il y a un lien de réinitialisation directement depuis l’écran d’ouverture de session Windows : pas besoin d’avoir accès à un autre PC. Il est à noter que cet outil fonctionne autant avec les environnements AD on-premise qu’avec les environnements hybrides AD/Entra ID. |

Avec un environnement hybride, les entreprises peuvent bénéficier du SSPR via le portail web et la fonctionnalité « Mot de passe oublié » pour les comptes Entra ID (et AD synchronisés).

Pour fonctionner, la configuration de Microsoft Entra Connect doit être ajustée pour autoriser la réécriture du mot de passe (Password Writeback). Pour en bénéficier en mode hybride, Microsoft impose des licences Microsoft 365 Business Premium, Entra ID P1 ou P2. En dehors du SSPR via ce scénario hybride, Microsoft ne propose pas d’alternative. |

| MFA avec Active Directory |

Specops Secure Access est une solution conçue pour ajouter une couche de MFA à l’ouverture de session Windows (connexion et déverrouillage), aux connexions RDP sur les serveurs et aux accès VPN (intégration RADIUS). Elle s’intègre directement avec l’Active Directory, via l’installation d’un agent.

Compatible avec de nombreux facteurs (push via appli mobile Specops ou Microsoft/Google Authenticator, code OTP, biométrie mobile, SMS, Yubikey, Duo, etc.). Mode hors-ligne pour les postes déconnectés (codes OTP hors ligne). Activation ciblée par GPO (on peut choisir quels utilisateurs/ordinateurs exigent MFA). |

Microsoft ne propose pas de solution MFA native pour un logon Active Directory classique sur Windows. Les alternatives sont l’authentification par SmartCard et Windows Hello, notamment Windows Hello for Business qui remplace le mot de passe par un autre facteur (PIN/biométrie).

De son côté, Entra ID privilégie le passage à des authentifications passwordless. |

IV. Conclusion

En résumé, on peut affirmer que le catalogue de solutions Specops Software permet d’adopter une approche préventive et self-service, redonnant un peu plus d’autonomie aux utilisateurs, tout en renforçant la sécurité. Elles vont notamment permettre de réduire les interventions du support sur tout le cycle de vie du mot de passe d’un utilisateur.

Les utilisateurs sont guidés pour créer des mots de passe conformes, ils sont notifiés en cas d’événement important (expiration à venir, mot de passe compromis), et peuvent eux-mêmes réinitialiser leurs mots de passe de façon sécurisée via leur poste Windows. En complément, un autre outil non évoqué jusqu’ici, nommé Specops Secure Service Desk, permet au technicien de valider l’identité de l’appelant (soit l’utilisateur) via MFA avant d’agir. C’est une façon de lutter contre l’usurpation d’identité et les attaques basées sur de l’ingénierie sociale.

Du côté Microsoft, les fonctionnalités alternatives sont soit incohérentes en comparaison des besoins actuels des entreprises, soit liées au cloud Entra ID (et nécessitent des licences Premium et une hybridation AD/Entra), soit inexistantes on-premise sans s’appuyer sur une solution externe. Ce n’est pas étonnant car Microsoft pousse toujours plus son Cloud, notamment Entra ID, Microsoft 365 et Azure.

Pour approfondir le sujet de la gestion des identités et des mots de passe avec Active Directory, voici des lectures connexes :

- Active Directory : 4 outils gratuits et efficaces pour auditer les mots de passe

- Active Directory : améliorez la gestion des mots de passe avec Specops Password Policy

- Active Directory : réinitialisation du mot de passe en libre-service avec Specops uReset

- MFA pour Windows, RDP et VPN : découvrez Specops Secure Access

- Support informatique : vérifiez l’identité des utilisateurs avec Specops Secure Service Desk