Une faille zero-day Windows associée aux fichiers LNK a été atténuée discrètement par Microsoft

Microsoft aurait discrètement atténué une vulnérabilité présente dans Windows et liée aux fichiers raccourcis (.LNK). Quels sont les risques associés à cette vulnérabilité déjà exploitée par plusieurs groupes de cybercriminels ? Faisons le point.

Une lacune dans l’affichage des propriétés des raccourcis

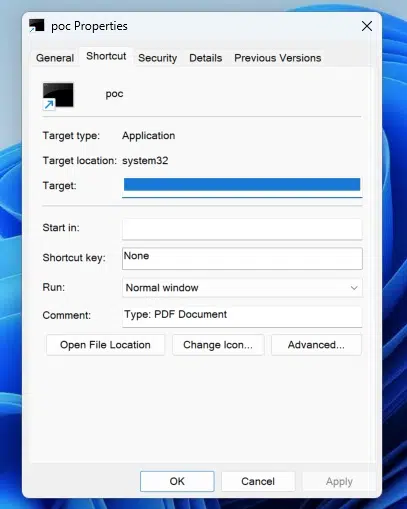

L’affaire débute en mars 2025, lorsque la Trend Micro Zero Day Initiative (ZDI) a publié son avis ZDI-25-148. Les chercheurs y décrivent une technique d’obfuscation utilisée depuis 2017 basée sur l’utilisation de fichiers raccourcis Windows (.lnk) piégés. Cette méthode consiste à ajouter massivement des espaces dans le champ “Cible” du raccourci pour repousser la commande malveillante hors de la vue de l’utilisateur, lorsque ce dernier regarde les détails du fichier.

Dans un premier temps, Microsoft a minimisé le problème en argumentant sur le fait que si l’utilisateur télécharge un fichier suspect, Windows l’avertirait déjà grâce à la présence du marqueur Mark of the Web (MoTW). Puis, on pourrait se dire qu’il suffit de faire défiler le champ “Cible” vers la droite pour voir la commande malveillante ! L’entreprise américaine joue aussi sur le fait qu’une interaction de l’utilisateur est nécessaire puisqu’il doit lancer le raccourci.

Le 1er novembre 2025, Microsoft a publié un bulletin de sécurité pour cette vulnérabilité, désormais associée à la référence CVE-2025-9491. Dans les premières lignes, on peut lire ce qui suit : “Nous apprécions le travail accompli par ZDI dans la soumission de ce rapport dans le cadre d’une divulgation coordonnée des vulnérabilités. Nous avons examiné ce rapport et déterminé qu’il ne répondait pas aux critères requis pour être classé comme vulnérabilité.”

Il ne fait référence à aucun patch de sécurité. Et pourtant, cette vulnérabilité est bien réelle.

Une analyse approfondie du problème a permis de comprendre que cela allait plus loin que le simple ajout d’espaces. La structure d’un fichier .lnk permet de stocker une ligne de commande extrêmement longue (jusqu’à plusieurs dizaines de milliers de caractères), sauf que la fenêtre “Propriétés” de Windows tronque l’affichage après les 260 premiers caractères !

Donc, concrètement, un attaquant peut placer 260 espaces inoffensifs au début, suivis d’un code malveillant destructeur. Résultat, que ce soit pour un utilisateur ou un administrateur système vérifiant les propriétés du fichier, le code malveillant serait invisible !

“Il est donc possible de créer un fichier .lnk qui exécute un script PowerShell ou BAT très long, mais seuls les 260 premiers caractères seront visibles pour l’utilisateur qui consulte ses propriétés.“, précise l’équipe de 0patch.

Entre exploitation active et correctif fantôme

Cette vulnérabilité dans Windows est bien connue des pirates et, pire encore, elle est exploitée depuis plusieurs mois par 11 groupes de pirates, dont certains sont des acteurs sponsorisés par un État. Les chercheurs de chez Trend Micro affirment que cette faille de sécurité zero-day est notamment exploitée par : Evil Corp, Bitter, APT37, APT43, Mustang Panda, SideWinder, RedHotel, et Konni.

Les cybercriminels profitent de cette vulnérabilité depuis des mois, sans qu’il y ait de patch publié par Microsoft. Néanmoins, lors de la mise à jour cumulative de novembre 2025, quelque chose a changé.

Microsoft n’a pas mis à jour son bulletin de sécurité de la CVE-2025-9491, et n’a même pas évoqué ce changement, et pourtant, la firme de Redmond a modifié le comportement de l’Explorateur Windows. Désormais, la fenêtre des propriétés affiche l’intégralité de la chaîne “Cible”, peu importe sa longueur ! Il n’y a donc plus ce bug d’affichage qui pourrait induire en erreur autant les utilisateurs que les administrateurs.

Pour autant, la technique reste valide : si l’utilisateur ne se méfie pas, il pourra se faire piéger. La vulnérabilité a été atténuée par Microsoft, mais le problème de sécurité existe toujours. D’une manière générale, reste à savoir si l’affichage complet d’une commande de 1 000 ou 2 000 caractères, sur une seule ligne, dans une petite fenêtre, suffira à dissuader un utilisateur…

On peut se demander pourquoi Microsoft n’ajoute pas un avertissement supplémentaire si le raccourci contient un lien suspect ou avec une longueur anormale. De son côté, la société 0patch a publié son propre correctif de sécurité pour cette vulnérabilité afin d’aller plus loin dans la protection contre cette faille, notamment avec un avertissement visuel. Vous pouvez le voir en action dans la vidéo ci-dessous.