Active Directory en 2026 : pourquoi le mot de passe reste la première faille (et comment la combler)

Nous sommes en 2026 et malgré l’émergence du passwordless depuis plusieurs années, la réalité du terrain conduit à faire le constat suivant : Active Directory (AD) est toujours là, et le mot de passe reste le maître des clés.

Actuellement, investir dans un EDR (Endpoint Detection and Response) ou un SIEM n’est pas la réponse à toutes les menaces : la fuite d’un identifiant peut suffire à compromettre une infrastructure Active Directory. Dans le même temps, appliquer les “bonnes pratiques” de base sur les mots de passe (complexité, majuscules, caractères spéciaux, etc.) n’est pas suffisant. C’est normal : les menaces évoluent, alors que les outils natifs de l’Active Directory n’évoluent pas depuis des années.

Dans cet article, nous allons rappeler les attaques et les limites techniques de l’AD avant d’évoquer des solutions techniques capables d’apporter une réponse à ces problématiques.

Cet article inclut une communication commerciale pour Specops Software.

Sommaire

L’Active Directory, une cible privilégiée

Pour comprendre pourquoi l’Active Directory reste une cible prioritaire, il faut revenir au rôle central de l’annuaire. L’Active Directory (on-premise) reste la source de vérité pour la plupart des organisations en matière d’authentification. Cela est vrai même pour certaines infrastructures hybrides où Entra ID (anciennement Azure AD) gère l’identité Cloud.

Au quotidien, Active Directory est fortement sollicité : il gère l’authentification Kerberos, les accès aux serveurs de fichiers, les connexions RDP sur les serveurs, les accès VPN, et j’en passe. Il peut même communiquer avec le Cloud pour synchroniser les comptes et les hash des mots de passe avec Microsoft Entra Connect.

Compromettre l’Active Directory, c’est obtenir les clés du royaume car il est au cœur de l’authentification. Cette phrase résume à elle seule l’importance de l’Active Directory et pourquoi il est une cible prioritaire partout où il se trouve.

Mots de passe : les limites actuelles et les attaques

La sécurisation d’un Active Directory passe par le hardening, c’est-à-dire un ensemble d’étapes et d’actions pour durcir sa configuration. On peut citer : la suppression des protocoles obsolètes, la désactivation des services inutiles, l’activation d’options de sécurité, la mise en place du tiering, les stratégies de verrouillage de comptes, et bien sûr, les politiques de mots de passe (certainement le plus basique).

D’ailleurs, ces mêmes mots de passe restent vulnérables à des attaques et avec les outils natifs de l’Active Directory la réponse n’est pas adéquate. Les limites restent les mêmes depuis des années et s’appuyer uniquement sur ces outils crée une illusion de sécurité.

Le problème de la complexité vs l’entropie

La stratégie de complexité (types de caractères) disponible nativement avec l’Active Directory n’est pas synonyme de sécurité. Un mot de passe comme “Hiver2026!” respecte toutes les règles de complexité standards.

- Longueur correcte (10 caractères),

- Majuscule,

- Chiffre,

- Caractère spécial,

Pourtant, c’est un mot de passe faible. Pourquoi ? Parce qu’il suit un modèle humain prévisible (Mot + Année + Symbole) et qu’il figure probablement déjà dans des dictionnaires d’attaques. Les outils natifs de l’Active Directory ne savent pas contextualiser un mot de passe. Elles vérifient la forme, mais pas le fond.

Les vecteurs d’attaques en 2026

Les vecteurs d’attaques sur les mots de passe en 2026, ce sont les mêmes que pour les années précédentes. Des méthodes classiques, connues, mais qui continueront de faire des dégâts.

- L’attaque par brute force

Certainement la méthode la plus basique, la plus connue et la plus facilement détectable. Une stratégie de verrouillage de comptes Active Directory suffit à se protéger de ce type d’attaque. Le principe est simple : tenter de se connecter à un compte Active Directory avec de nombreux mots de passe (potentiellement un dictionnaire avec des milliers d’entrées). C’est bruyant, et cela peut rapidement bloquer un compte.

- Le Credential Stuffing (Bourrage d’identifiants)

Les utilisateurs, fatigués de devoir mémoriser des dizaines de mots de passe complexes, réutilisent le même mot de passe pour leur compte AD professionnel et pour des services personnels (sites marchands, forums, réseaux sociaux…). Lorsqu’une base de données tierce est piratée (ce qui arrive quotidiennement), les attaquants récupèrent ces couples e-mail/mot de passe.

Dans le cadre d’attaques, ils automatisent ensuite des tests sur les portails VPN, Microsoft 365, etc…. Et peut être même sur l’Active Directory local. Le constat : l’Active Directory ne sait pas que le mot de passe “Hiver2026!” a été compromis dans une fuite de données sur tel ou tel service. Pour lui, le mot de passe est valide. Point.

- Le Password Spraying

Plutôt que de tester mille mots de passe sur un seul compte, l’attaquant teste un mot de passe très courant (“Hiver2026!”) sur X comptes utilisateurs. Cette technique permet d’éviter de verrouiller le compte et elle est moins bruyante au niveau des journaux car répartie sur plusieurs comptes (mais un SIEM permettra de visualiser un pic sur les échecs d’authentification).

Là encore, l’Active Directory n’a pas connaissance d’une liste noire de mots de passe interdits (banlist) dynamique et mise à jour, qui empêcherait les utilisateurs d’utiliser certains mots de passe (trop communs, ayant fait l’objet d’une fuite, etc.).

En résumé, miser sur la complexité des mots de passe, la rotation des mots de passe et le verrouillage des comptes n’est pas suffisant pour la protection des comptes. Une protection pertinente en 2026 doit aller plus loin, notamment pour bloquer les mots de passe prévisibles ou compromis. Or, l’AD ne sait pas faire cela nativement.

La réponse technique avec les outils Specops Software

Sur le marché, des solutions existent et permettent d’élever le niveau de sécurité d’un système d’information reposant sur l’Active Directory sans penser à une refonte complète. Dans la suite de cet article, je vous propose un plan en 4 étapes pour augmenter les capacités de votre Active Directory grâce à des solutions logicielles de chez Specops Software. L’idée : améliorer la sécurité de l’Active Directory en comblant ses lacunes natives.

Étape 1 : l’état des lieux avec Specops Password Auditor

Connaissez-vous vraiment votre annuaire Active Directory ? Peut-être pas tant que ça… Avant de penser durcissement, pensez audit. Pour scanner votre annuaire AD afin d’identifier les vulnérabilités existantes, il y a plusieurs outils gratuits (Specops Password Auditor, BloodHound, PingCastle, Purple Knight, etc.).

Specops Password Auditor est un outil gratuit qui permet de réaliser un audit de votre Active Directory en effectuant un focus sur les mots de passe et la configuration des comptes. Il interroge la base AD (uniquement en lecture seule) pour analyser différents points de sécurité.

Il va notamment révéler :

- Le nombre de comptes qui utilisent un mot de passe étant compromis (leaked), grâce à une base locale de 1 milliard de mots de passe,

- Les comptes “dormants”, c’est-à-dire des comptes inactifs mais activés,

- Le nombre de comptes admin utilisant des mots de passe expirés,

- Les comptes avec des mots de passe identiques,

- Les comptes où le mot de passe est expiré,

- Les comptes où le mot de passe n’expire jamais,

- La conformité des politiques de mots de passe avec les bonnes pratiques (ANSSI, CNIL, NIST, BSI, etc.),

- Etc…

À la clé, un rapport PDF prêt à l’emploi, en français ou en anglais, qui met en évidence certaines lacunes de votre annuaire Active Directory. Voir noir sur blanc que “15% des utilisateurs, y compris le DAF, utilisent un mot de passe déjà connu des pirates.” peut faire réfléchir.

- IT-Connect – Découverte de Specops Password Auditor

Étape 2 : le blocage proactif avec Specops Password Policy

Specops Password Policy (SPP) ringardise les stratégies de mots de passe natives de l’Active Directory, notamment avec sa fonctionnalité Breached Password Protection.

L’idée de départ de cet outil, c’est de vous permettre de créer des stratégies de mots de passe avancées, en pouvant jouer sur de nombreux paramètres. Pour aller encore plus loin, l’outil se connecte en temps réel à une base de données de plus de 4 milliards de mots de passe compromis (incluant les données du site “Have I Been Pwned” et des données de Threat Intelligence).

Un scan régulier est effectué sur votre annuaire pour évaluer les mots de passe (comportement proactif). Si le mot de passe de l’un de vos utilisateurs est considéré comme compromis, alors un processus se déclenche pour notifier l’utilisateur et lui demander de changer son précieux sésame.

Quand vous définissez une stratégie de mots de passe ou de passphrase, vous pouvez définir des paramètres habituels et d’autres exclusifs :

- Un dictionnaire de termes interdits (par exemple : le nom de votre entreprise et ses variantes),

- Interdire les caractères identiques successifs,

- Interdire les mots de passe incrémentaux (par exemple : MotDePasse1, MotDePasse2, etc.),

- Définir plusieurs niveaux pour l’expiration des mots de passe : plus un mot de passe est robuste, plus sa durée de vie est longue (sauf s’il est considéré comme compromis à un moment donné),

- Appliquer des règles pour les passphrases grâce à des expressions régulières (nombre de mots, séparateurs, etc.)

- IT-Connect – Prise en main de Specops Password Policy

Du côté des postes de travail, un agent peut être installé pour faciliter le changement des mots de passe : l’outil lui indique clairement pourquoi le mot de passe est refusé en listant les consignes à respecter.

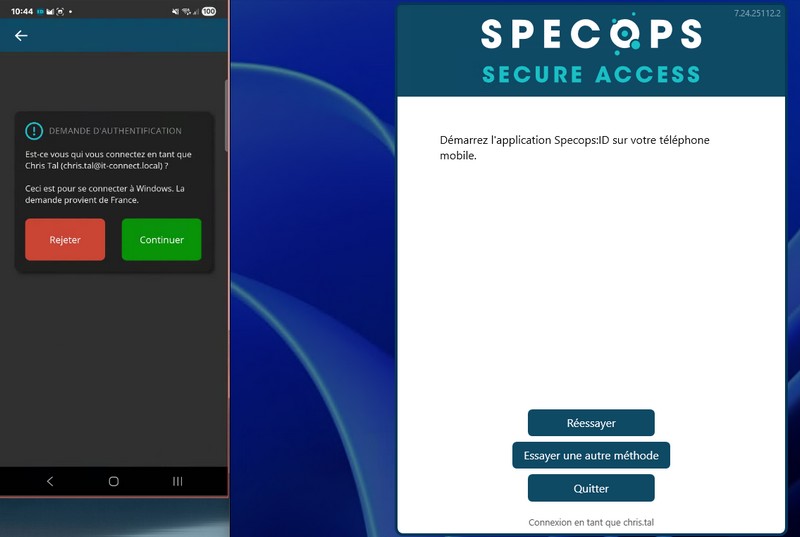

Étape 3 : renforcer les accès avec Specops Secure Access

Si l’authentification par mot de passe est encore utilisée, il est indispensable d’avoir un mot de passe fort. Mais en 2026, l’authentification multifacteur (MFA) est aussi non négociable. Le problème : l’Active Directory ne supporte pas le MFA nativement, contrairement aux services Cloud de Microsoft.

Specops Secure Access permet d’étendre le MFA et l’authentification forte là où on ne l’attend pas forcément mais où elle est critique :

- La connexion à Windows : protéger l’ouverture de session sur les postes de travail et/ou les serveurs.

- Les accès Bureau à distance (RDP) : empêcher un admin de se connecter à un serveur sensible sans la double authentification.

- Les accès VPN : à condition de s’appuyer sur NPS (Radius), dans la version actuelle de l’outil.

Pour le second facteur d’authentification, l’outil propose différentes méthodes : le SMS basique (non recommandé), un code à usage unique (TOTP) généré à partir d’une application (Specops ID, Microsoft Authenticator, etc.), une clé physique comme la YubiKey, ou une empreinte biométrique avec l’application Specops ID (ou la reconnaissance faciale, avec FaceID sur iPhone).

- IT-Connect – Prise en main de Specops Secure Access

Étape 4 : réduire la charge support avec Specops uReset

Améliorer le niveau de sécurité d’un système peut avoir un effet secondaire connu : l’augmentation des appels au Helpdesk. Je pense notamment à l’habituel “J’ai oublié mon mot de passe“, par exemple.

Pour alléger la charge du support informatique, il y a une réponse technique : Specops uReset. C’est la brique de “Self-Service Password Reset” (SSPR).

L’utilisateur peut réinitialiser son mot de passe depuis un portail Web et surtout depuis l’écran de connexion de son PC, qu’il soit au bureau ou en télétravail. C’est une précision importante, car parfois le SSPR implique de procéder depuis un autre PC… Specops uReset propose à l’utilisateur de vérifier son identité via différents facteurs (mobile, empreinte digitale, code SMS, identité fédérée, questions secrètes, etc). Ainsi, les utilisateurs sont autonomes pour débloquer leur compte ou changer leur mot de passe, 24/7/365.

- IT-Connect – Prise en main de Specops uReset

Conclusion

Les menaces sur les mots de passe sont les mêmes depuis des années, tout comme les outils natifs intégrés à l’Active Directory. Les efforts effectués par Microsoft ces dernières années n’ont pas d’influence positive sur la sécurité des mots de passe des utilisateurs. La dernière amélioration en date concerne les comptes de services dMSA introduits avec Windows Server 2025.

Comme nous l’avons vu dans cet article, il existe des solutions techniques capables de renforcer la sécurité des comptes Active Directory, sans pour autant impacter fortement l’expérience des utilisateurs.

Commencez dès aujourd’hui : téléchargez Specops Password Auditor. C’est gratuit et l’analyse ne prend que quelques minutes, directement depuis un poste de travail intégré au domaine Active Directory.