GhostPoster : 17 extensions malveillantes pour Chrome, Edge et Firefox avec 840 000 installations

La campagne GhostPoster regroupe un ensemble de 17 extensions malveillantes disponibles sur les stores de trois navigateurs web : Chrome, Edge, et Firefox. Quels sont les risques associés à ces extensions qui cumulent plus de 840 000 installations ? Faisons le point.

En décembre 2025, les chercheurs de Koi Security ont publié un rapport au sujet de la campagne GhostPoster. Derrière ce nom se cache un ensemble de 17 extensions pour navigateurs web qui contiennent du code JavaScript malveillant, notamment pour surveiller l’activité du navigateur. Les chercheurs avaient découvert la présence de ce code malveillant directement dans le logo de l’extension.

En pratique, ces extensions permettaient d’accomplir plusieurs tâches :

- Injecter des liens d’affiliation,

- Injecter des codes de suivi,

- Effectuer une fraude publicitaire en simulant des clics pour générer des revenus.

Visiblement, cette campagne est toujours active, comme l’explique un nouveau rapport publié par les chercheurs de LayerX. Voici d’ailleurs la liste des 17 extensions associées à la campagne GhostPoster, avec leur nombre d’installations :

- Google Translate in Right Click – 522 398 installations

- Translate Selected Text with Google – 159 645 installations

- Ads Block Ultimate – 48 078 installations

- Floating Player – PiP Mode – 40 824 installations

- Convert Everything – 17 171 installations

- Youtube Download – 11 458 installations

- One Key Translate – 10 785 installations

- AdBlocker – 10 155 installations

- Save Image to Pinterest on Right Click – 6 517 installations

- Instagram Downloader – 3 807 installations

- RSS Feed – 2 781 installations

- Cool Cursor – 2 254 installations

- Full Page Screenshot – 2 000 installations

- Amazon Price History – 1 197 installations

- Color Enhancer – 712 installations

- Translate Selected Text with Right Click – 283 installations

- Page Screenshot Clipper – 86 installations

Comme souvent, il s’agit d’extensions capables de booster la productivité de l’utilisateur. Au total, ces extensions comptabilisent plus de 840 000 installations, dont plus de 522 000 installations rien que pour l’extension Google Translate in Right Click.

Il est important de noter que toutes ces extensions n’utilisent pas les mêmes techniques d’évasion, mais elles communiquent avec la même infrastructure. Les chercheurs évoquent notamment l’utilisation d’un fichier PNG en tant qu’icône de l’extension et qu’il contient le chargeur initial pour activer le code malveillant. Cela signifie que les pirates font usage de la stéganographie.

Une activation différée pour passer sous les radars est même évoquée : “Le logiciel malveillant retarde son exécution de 48 heures ou plus et n’initie la communication C2 que dans des conditions spécifiques.“, peut-on lire.

GhostPoster : une campagne active depuis 2020

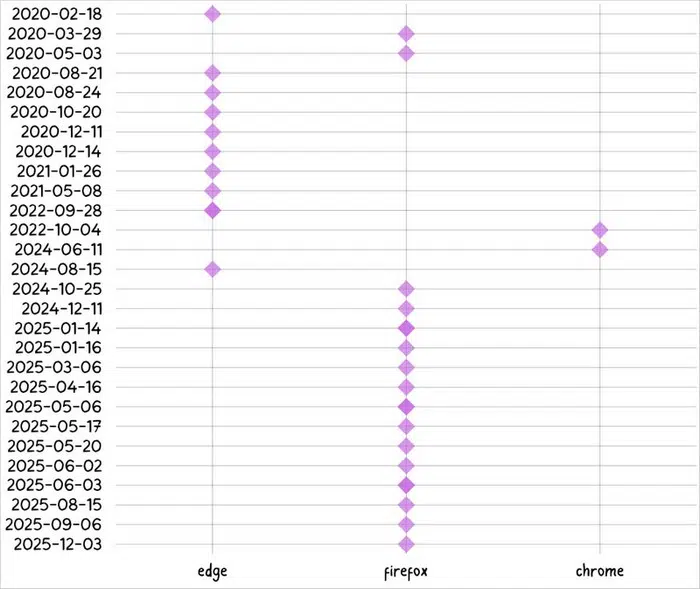

Le rapport de LayerX met en évidence deux points importants. Tout d’abord, la campagne lancée à la base sur le store de Microsoft Edge a été étendue afin d’atteindre les utilisateurs de Google Chrome et de Mozilla Firefox. Cela signifie que ces extensions ont pu circuler sur trois magasins d’extensions différents.

Ensuite, leur analyse révèle que la campagne GhostPoster est active depuis au moins 2020, puisque c’est à ce moment que de premières extensions ont été publiées sur le store de Microsoft Edge.

Il est donc évident que c’est une campagne menée sur le long terme par les cybercriminels à l’origine de cette campagne. Pensez à vérifier les extensions de vos navigateurs Web… Sait-on jamais.

Image d’illustration générée par IA.