Node.js – CVE-2026-23745 : cette faille de sécurité dans la bibliothèque node-tar est à prendre au sérieux

Une faille de sécurité importante a été découverte dans node-tar, une bibliothèque incontournable de l’écosystème Node.js utilisée pour la manipulation d’archives Tar. Quels sont les risques ? Comment se protéger ? Voici ce que vous devez savoir.

Une gestion défaillante des liens symboliques et physiques

En début de semaine, j’ai publié un article pour expliquer ce que sont les liens physiques et les liens symboliques, sans savoir qu’aujourd’hui je parlerais d’une CVE directement liée à ces mécanismes de liens.

Associée à la référence CVE-2026-23745 et à un score CVSS de 8.2 sur 10, cette faille de sécurité dans la bibliothèque node-tar permet à un attaquant distant d’écraser des fichiers arbitraires sur le système hôte (hardlink espace) ou d’empoisonner des liens symboliques (symlink poisoning). En effet, cette vulnérabilité réside dans la manière dont sont traités les liens lors de l’extraction d’une archive Tar, autant pour les liens physiques que pour les liens symboliques.

Prenons l’exemple de l’exploitation basée sur un lien physique.

Le bulletin de sécurité publié par le développeur explique que l’algorithme d’extraction utilise pour déterminer la cible du lien. Cependant, dans Node.js, si le second argument est un chemin absolu, le premier argument (le répertoire de travail actuel) est ignoré.

À cause de la CVE-2026-23745, la bibliothèque node-tar ne vérifie pas si ce chemin reste bien à l’intérieur de la racine d’extraction. Un attaquant peut donc créer une archive malveillante contenant un lien physique pointant vers un fichier sensible du système (par exemple ) pour l’écraser.

Il est également précisé que cette vulnérabilité est exploitable y compris lorsque les paramètres de sécurité par défaut sont actifs (soit ).

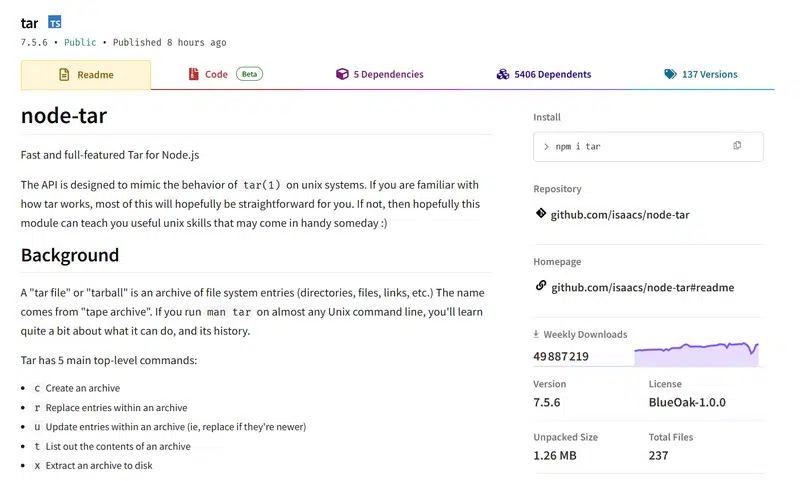

Le risque est le suivant : utiliser une application basée sur Node.js et qui utilise cette librairie comme dépendance pour son fonctionnement. Et ce n’est sûrement pas rare : node-tar compte plus de 49 millions de téléchargements par semaine sur NPM. Il y a également un risque au niveau de la chaine d’approvisionnement des applications utilisant une version vulnérable.

Se protéger de la CVE-2026-23745

Un correctif de sécurité (qui améliore le nettoyage des chemins) est disponible pour la CVE-2026-23745 : node-tar 7.5.3. Cela signifie aussi que la version 7.5.2 et toutes les versions antérieures sont vulnérables à cette faille de sécurité.

Désormais, il est fortement recommandé de mettre à jour cette bibliothèque si vous l’utilisez dans vos projets Node.js. Même si pour le moment rien n’indique que cette vulnérabilité soit exploitée dans le cadre de cyberattaques, il convient de noter qu’un exploit PoC a été publié par les développeurs (voir cette page).

Merci à Johan de m’avoir remonté cette CVE.