Le malware PDFSider utilisé par des groupes de ransomware pour cibler Windows

PDFSider, c’est le nom d’un nouveau malware utilisé par un groupe de ransomware pour déployer des charges malveillantes sur les machines Windows. La cible de cette attaque : une entreprise du Fortune 100 dans le secteur de la finance. Voici ce que l’on sait sur cette menace.

Un nouveau rapport publié par les chercheurs de chez Resecurity évoque la découverte de PDFSider dans le cadre d’une réponse à incident. Ce logiciel malveillant est présenté comme une porte dérobée capable d’offrir un accès sur le long terme aux attaquants. Surtout, il sert à déployer d’autres charges malveillantes sur le réseau infecté.

“Resecurity a découvert PDFSIDER lors d’une enquête sur une tentative d’intrusion réseau qui a été déjouée par une entreprise du classement Fortune 100.“, peut-on lire. Plusieurs groupes de ransomware commenceraient à s’appuyer sur ce malware dans leurs attaques, notamment le gang de ransomware Qilin.

Tout a commencé par une prise de contact de la part des pirates en usurpant le service informatique et en demandant à l’utilisateur de lancer l’Assistance Rapide (Quick Assist) sur sa machine Windows (d’ailleurs, je vous ai dit qu’il fallait le bloquer, celui-là). L’objectif, vous l’aurez compris : prendre la main à distance sur la machine de la victime.

- Comment et pourquoi désactiver l’Assistance Rapide sur Windows 11 ?

- Intune – Comment bloquer l’Assistance Rapide sur Windows ?

Une version piégée de PDF24 Creator

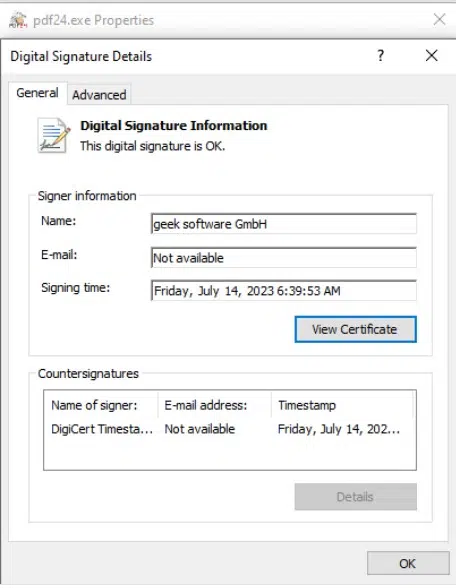

La technique employée par les pirates informatiques ne repose pas uniquement sur l’ingénierie sociale, puisqu’il est question aussi de spear-phishing. L’e-mail reçu par la victime contient un fichier ZIP situé en pièce jointe avec une application bien spécifique : PDF24 Creator. Une application légitime qui facilite la manipulation de fichiers PDF.

“Le fichier EXE possède une signature légitime ; cependant, le logiciel PDF24 présente des vulnérabilités que les pirates ont pu exploiter pour charger ce logiciel malveillant et contourner efficacement les systèmes EDR.“, précise le rapport.

Autrement dit, le malware PDFSider exploite la technique appelée DLL Side-Loading pour que l’exécutable de PDF24 Creator charge la version malveillante d’une DLL dont il a besoin. En l’occurrence ici, celle nommée et située à ses côtés dans l’archive ZIP.

À partir de là, PDFSider entre en action. Il est exécuté sur la machine et commence par établir une connexion sécurisée avec les attaquants. Il récolte aussi des informations sur la machine locale, notamment pour détecter les sandbox ou les machines virtuelles (technique d’évasion).

Tous les échanges avec le serveur C2 sont chiffrés à l’aide de la bibliothèque cryptographique Botan 3.0.0. “Cela suggère fortement que toutes les données entrantes et sortantes traitées par le logiciel malveillant sont déchiffrées en mémoire, garantissant ainsi qu’elles ne sont jamais écrites sur le disque.“, précisent les chercheurs.

Ils expliquent aussi que c’est caractéristique des malwares avec un terminal distant (remote shell), en particulier dans le cadre d’attaques ciblées, où il est essentiel de préserver l’intégrité et la confidentialité des communications. Par la suite, les pirates exploitent cet accès pour déployer d’autres charges malveillantes (payload).

Méfiance, donc.

Image d’illustration générée par IA.