Les failles dans FortiCloud SSO désormais exploitées pour pirater les équipements Fortinet !

Les deux dernières failles de sécurité découvertes dans le mécanisme FortiCloud SSO sont désormais exploitées par les cybercriminels. Leur objectif : prendre le contrôle de comptes administrateurs et voler des fichiers de configuration des équipements Fortinet. Faisons le point.

Le 9 décembre 2025, Fortinet a publié un bulletin de sécurité concernant deux vulnérabilités de contournement de l’authentification affectant plusieurs de ses produits : FortiOS, FortiWeb, FortiProxy et FortiSwitchManager.

Associées aux références CVE-2025-59718 et CVE-2025-59719, ces failles de sécurité permettent à un attaquant non authentifié de bypasser le mécanisme de connexion FortiCloud SSO. L’exploitation repose sur l’envoi d’un message SAML spécialement conçu, mais attention, une condition doit être respectée : la fonctionnalité SSO FortiCloud doit être activée sur l’équipement vulnérable.

Par défaut, ce n’est pas le cas. Néanmoins, l’enregistrement d’un équipement auprès du service technique FortiCare a pour effet d’activer automatiquement FortiCloud SSO sur l’équipement (sauf si vous décochez l’option au moment de l’enregistrement). Il peut donc s’avérer judicieux de vérifier votre configuration.

Exploitation en cours par des pirates : confirmée

Le 16 décembre 2025, l’agence américaine CISA a actualisé son catalogue des vulnérabilités connues et exploitées (KEV) pour y ajouter la vulnérabilité CVE-2025-59718. De son côté, la société Arctic Wolf a publié un nouveau rapport pour évoquer des attaques en cours, avec notamment des tentatives de connexion malveillantes sur le compte admin des équipements.

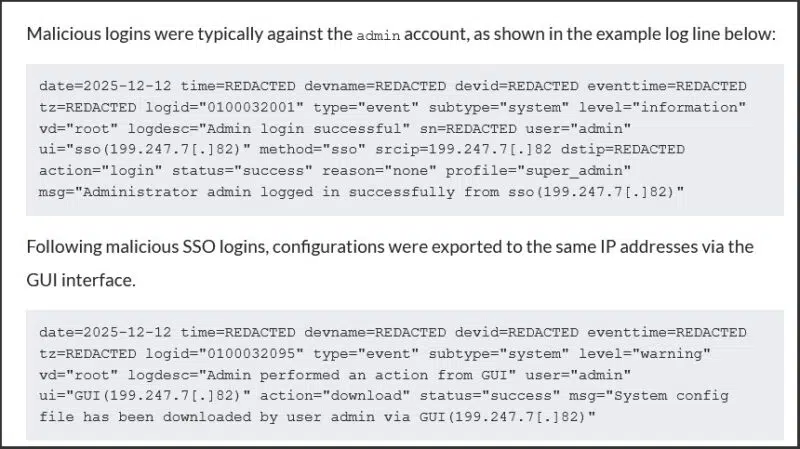

Surtout, le document met en évidence deux actions :

- La connexion à un compte admin grâce à l’exploitation de la vulnérabilité,

- Le téléchargement du fichier de configuration de l’équipement.

Selon leurs analyses, les attaques provenaient de plusieurs adresses IP associées aux infrastructures de plusieurs fournisseurs de services (The Constant Company, BL Networks et Kaopu Cloud HK). Vous pouvez consulter le rapport complet d’Arctic Wolf pour obtenir des détails supplémentaires, notamment une liste de 7 adresses IP malveillantes.

Comment se protéger ?

La première recommandation, c’est d’appliquer le correctif de sécurité puisque Fortinet a publié un ensemble de mises à jour pour ses produits. Voici un récapitulatif :

| Produit | Versions affectées | Version corrigée |

|---|---|---|

| FortiOS 7.6 | 7.6.0 à 7.6.3 | 7.6.4 ou ultérieure |

| FortiOS 7.4 | 7.4.0 à 7.4.8 | 7.4.9 ou ultérieure |

| FortiOS 7.2 | 7.2.0 à 7.2.11 | 7.2.12 ou ultérieure |

| FortiOS 7.0 | 7.0.0 à 7.0.17 | 7.0.18 ou ultérieure |

| FortiProxy 7.6 | 7.6.0 à 7.6.3 | 7.6.4 ou ultérieure |

| FortiProxy 7.4 | 7.4.0 à 7.4.10 | 7.4.11 ou ultérieure |

| FortiProxy 7.2 | 7.2.0 à 7.2.14 | 7.2.15 ou ultérieure |

| FortiProxy 7.0 | 7.0.0 à 7.0.21 | 7.0.22 ou ultérieure |

| FortiSwitchManager 7.2 | 7.2.0 à 7.2.6 | 7.2.7 ou ultérieure |

| FortiSwitchManager 7.0 | 7.0.0 à 7.0.5 | 7.0.6 ou ultérieure |

| FortiWeb 8.0 | 8.0.0 | 8.0.1 ou ultérieure |

| FortiWeb 7.6 | 7.6.0 à 7.6.4 | 7.6.5 ou ultérieure |

| FortiWeb 7.4 | 7.4.0 à 7.4.9 | 7.4.10 ou ultérieure |

Par ailleurs, voici une précision importante apportée par Arctic Wolf : “Les produits suivants ne sont pas concernés par ces vulnérabilités : FortiOS 6.4, FortiWeb 7.0 et FortiWeb 7.2.“

Dans le cas où la mise à niveau n’est pas envisageable dans l’immédiat, vous pouvez toujours désactiver FortiCloud SSO depuis l’interface d’administration de votre équipement. Via la ligne de commande, c’est aussi possible avec cet enchainement de commandes :

Faites le nécessaire, c’est une menace à prendre au sérieux pour tous les utilisateurs de solutions Fortinet.