OpenClaw – CVE-2026-25253 : un lien malveillant suffit à exécuter du code à distance en 1-clic

Une faille de sécurité importante a été corrigée dans OpenClaw, le populaire assistant IA qui s’appelait encore Moltbot il y a quelques jours. En exploitant cette vulnérabilité, un attaquant peut déclencher une exécution de code à distance simplement en incitant la victime à cliquer sur un lien malveillant. Voici ce que l’on sait sur cette vulnérabilité.

CVE-2026-25253 – Une RCE 1-Click

La passerelle locale OpenClaw, qui connaît une ascension fulgurante avec plus de 149 000 étoiles sur GitHub et qui séduit les amateurs d’IA, connaît de sérieux problèmes de sécurité. Alors que j’évoquais dans un autre article les centaines de skills OpenClaw malveillantes, c’est désormais une faille de sécurité qui met en péril la sécurité de cette plateforme.

Cette vulnérabilité, associée à la référence CVE-2026-25253 et à un CVSS de 8,8 sur 10, repose sur un défaut de validation du paramètre dans le composant Control UI d’OpenClaw, couplé à un mécanisme de connexion automatique. Cela peut permettre à un attaquant d’initier une connexion vers un serveur qu’il contrôle et de récupérer au passage des informations sensibles.

Mais ce n’est pas le pire. Voici ce que précise Peter Steinberger, le développeur d’OpenClaw : “Cliquer sur un lien spécialement conçu ou visiter un site malveillant peut envoyer le jeton à un serveur contrôlé par un pirate. Ce dernier peut alors se connecter à la passerelle locale de la victime, modifier la configuration (sandbox, politiques d’outils) et invoquer des actions privilégiées, réalisant ainsi un RCE en un seul clic.”

Cette vulnérabilité peut donc aller jusqu’à permettre une exécution de code à distance en 1-Click, si un utilisateur, connecté à son instance OpenClaw, clique sur un lien piégé.

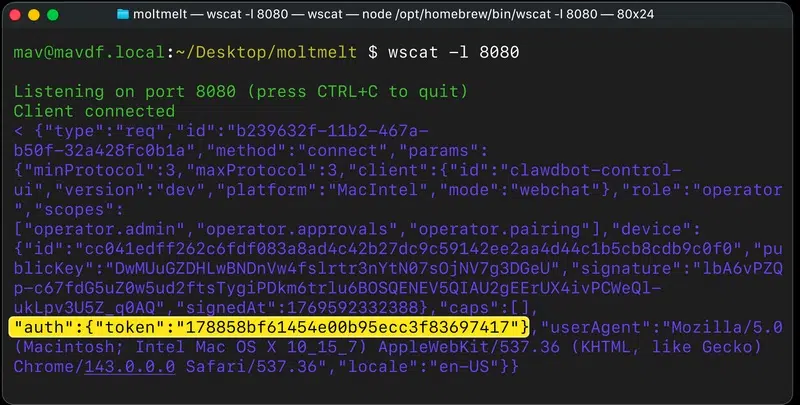

C’est en tout cas ce qu’explique Mav Levin, le chercheur en sécurité de depthfirst à l’origine de la vulnérabilité, tout en précisant que l’exploitation ne prend que quelques millisecondes. La cause du problème réside dans l’absence de vérification de l’origine des WebSockets (Origin Header). Le serveur accepte ainsi des requêtes provenant de n’importe quel site web, contournant de fait toutes les restrictions potentielles.

Dans son rapport, Mev Levin explique qu’en détournant le WebSocket, l’attaquant peut mettre la main sur le jeton d’authentification et interagir avec la passerelle OpenClaw de l’utilisateur. Il peut alors désactiver le mode bac à sable et les avertissements liés aux commandes potentiellement dangereuses. De ce fait, il peut ensuite exécuter du code arbitraire via une requête .

“OpenClaw dispose de fonctionnalités de sécurité robustes pour limiter les risques liés aux menaces provenant des agents. Par défaut, il utilise exec-approvals.json pour demander confirmation à l’utilisateur avant d’exécuter des commandes dangereuses, et il peut être configuré pour exécuter des outils shell dans un bac à sable conteneurisé.

Cependant, ces protections sont gérées via l’API elle-même. Comme le jeton volé accorde les autorisations operator.admin et operator.approvals, je n’ai pas besoin de trouver une vulnérabilité dans l’implémentation du bac à sable pour le contourner. Je peux simplement utiliser l’API pour désactiver les fonctionnalités de sécurité.“, peut-on lire.

Ces différentes étapes peuvent être accomplies de façon automatique via du code JavaScript exécuté dans le code navigateur du client piégé.

OpenClaw : se protéger de la CVE-2026-25253

Si vous utilisez OpenClaw (anciennement Moltbot et Clawdbot), vous devez impérativement mettre à jour votre instance OpenClaw vers la version 2026.1.29, publiée le 30 janvier 2026, qui corrige ce défaut de validation. Vous pouvez aussi passer sur une version supérieure, car la dernière version à l’heure actuelle est la 2026.2.1.

C’est d’autant plus important que Peter Steinberger a précisé que le fait de configurer l’instance pour n’écouter que sur la boucle locale (loopback) ne protège pas de cette attaque : “L’attaque fonctionne même lorsque la passerelle se lie au loopback car le navigateur de la victime agit comme un pont.”