React Native : la faille critique Metro4Shell est exploitée par les cybercriminels

Des cybercriminels exploitent une faille de sécurité surnommée Metro4Shell et qui affecte directement l’écosystème React Native. Elle se situe dans le composant Metro Development Server utilisé par le paquet NPM populaire . Quels sont les risques ? Voici ce que l’on sait.

Metro4Shell : une faille de sécurité critique

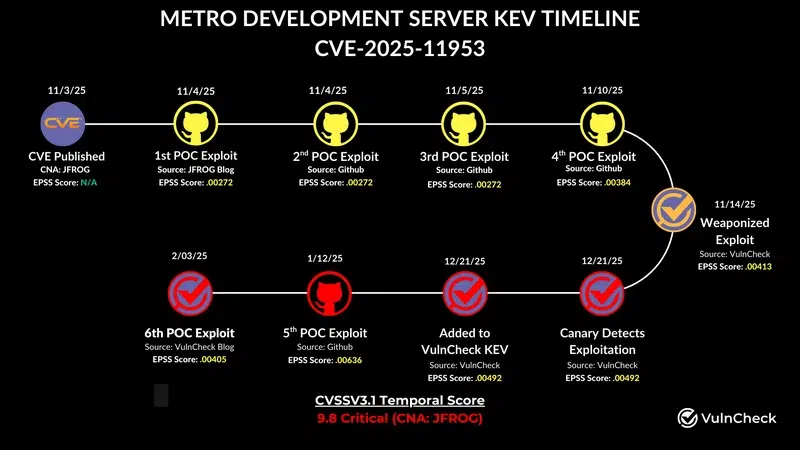

VulnCheck a publié un nouveau rapport pour évoquer l’exploitation de la CVE-2025-11953 depuis le 21 décembre 2025, avec notamment la découverte d’un 6ème exploit PoC le 3 février 2026. Associée à un score CVSS de 9.8 sur 10, cette vulnérabilité réside au sein de Metro Development Server, un composant clé du paquet npm . L’occasion de préciser que ce paquet est populaire, avec plus de 2 millions de téléchargements par semaine.

Cette vulnérabilité permet à des attaquants distants et non authentifiés d’exécuter des commandes arbitraires sur le système d’exploitation sous-jacent, en ciblant le composant vulnérable. Une simple requête POST suffit à exploiter cette faiblesse sur les machines Windows.

“Metro est le bundler JavaScript et le serveur de développement utilisés par les applications React Native pendant le développement et les tests.“, précise VulnCheck.

Les tentatives d’attaques ont été observées sur le réseau d’honeypots de VulnCheck. Le scénario d’attaque observé est le suivant :

- L’intrusion : les attaquants exploitent la faille pour injecter un script PowerShell encodé en Base64.

- L’évasion : ce script modifie la configuration de Microsoft Defender Antivirus pour exclure le répertoire de travail actuel ainsi que le dossier temporaire () des analyses de sécurité.

- La charge utile : le script établit une connexion TCP vers un serveur contrôlé par l’attaquant pour télécharger un binaire écrit en Rust. Ce dernier intègre des mécanismes “anti-analyse” pour compliquer la tâche des chercheurs en sécurité et l’inspection statique.

Même si cet exemple s’applique à Windows, VulnCheck explique l’infrastructure à l’origine des attaques, héberge aussi un binaire nommé “linux.

Cette campagne est décrite par les chercheurs comme étant pleinement opérationnelle. Selon VulnCheck, les charges utiles livrées sont restées “cohérentes sur plusieurs semaines d’exploitation, indiquant une utilisation opérationnelle plutôt qu’un sondage de vulnérabilité”.

Les adresses IP à l’origine de ces attaques

Les attaques proviennent principalement des adresses IP suivantes, qu’il convient de bloquer ou de surveiller :

- 5.109.182[.]231

- 223.6.249[.]141

- 134.209.69[.]155

Les attaquants semblent vouloir profiter de cette vulnérabilité pour cibler des serveurs de développement mal configurés et exposés sur Internet pour exécuter du code malveillant et compromettre les machines hôtes.

“La CVE-2025-11953 n’est pas remarquable parce qu’elle existe. Elle est remarquable parce qu’elle renforce un schéma que les défenseurs continuent de réapprendre. Une infrastructure de développement devient une infrastructure de production dès l’instant où elle est accessible, quelle que soit l’intention.“, rappel VulnCheck.

Enfin, sachez que pour protéger votre serveur, vous devez mettre à jour le paquet , tout en sachant que le paquet est aussi affecté. La vulnérabilité affecte les versions 4.8.0 à 20.0.0-alpha.2, et elle a été corrigée depuis la version 20.0.0.